Evita perdite di entrate e reputazione con la valutazione delle vulnerabilità di Approver

Esegui una singola scansione sulla tua app mobile per individuare tutte le vulnerabilità in meno di 60 minuti.

Caratteristiche Chiave

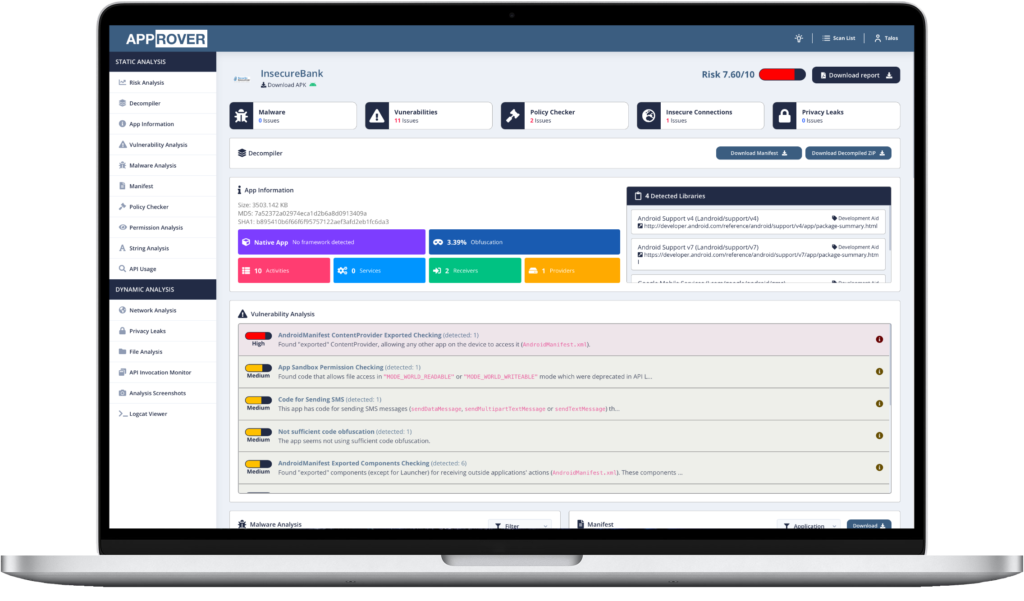

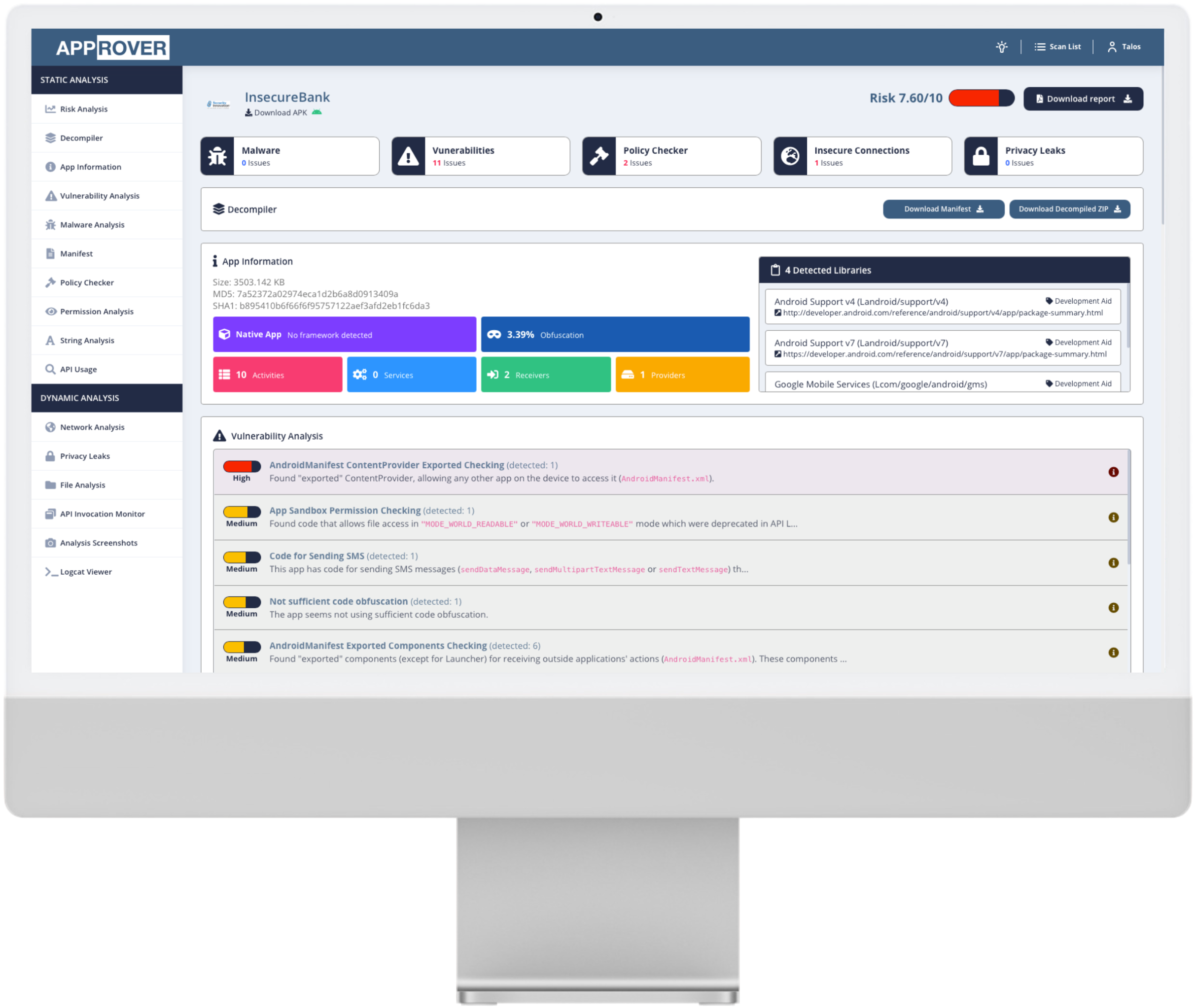

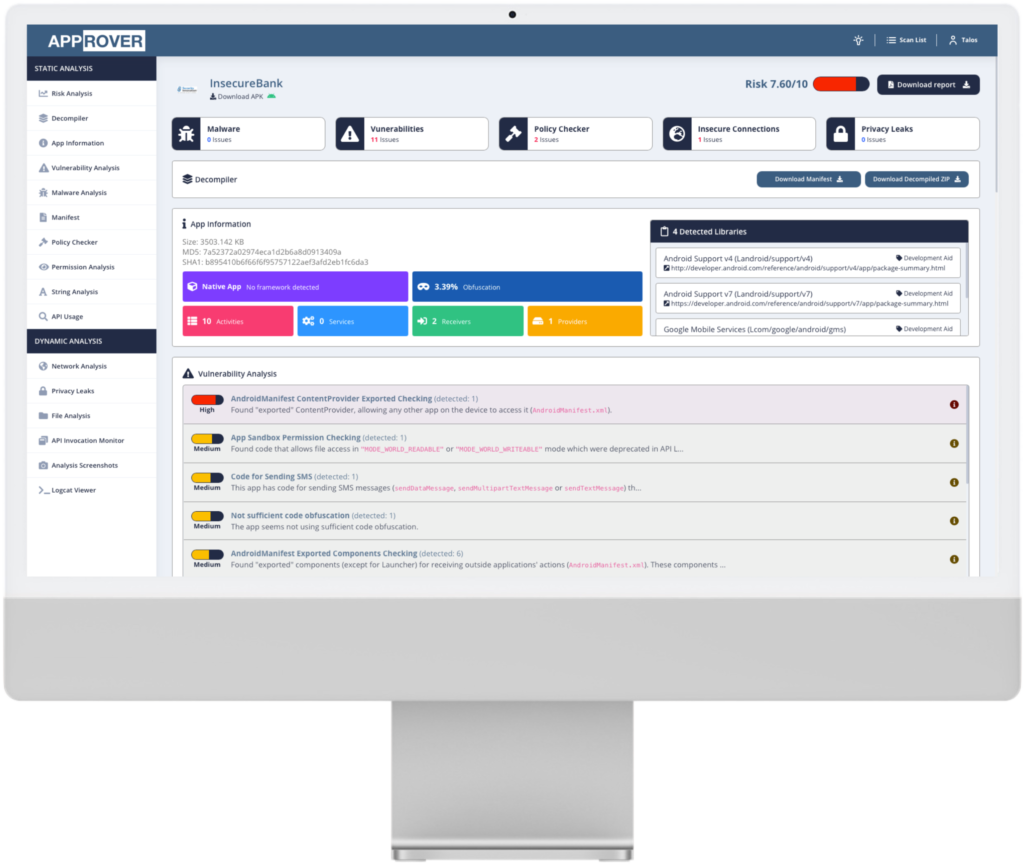

Mantieni tutto sotto controllo

Analisi Statica & Security Testing

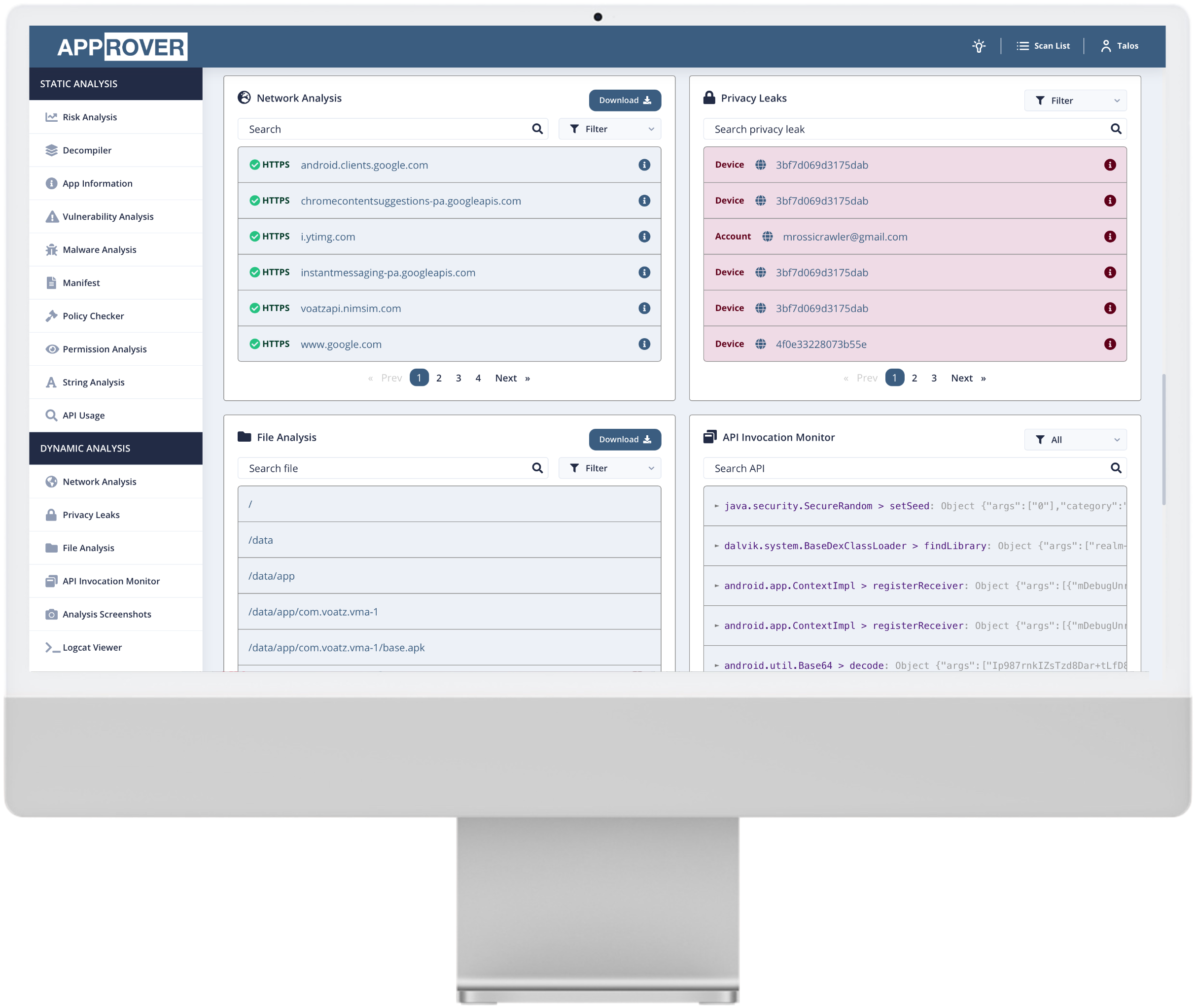

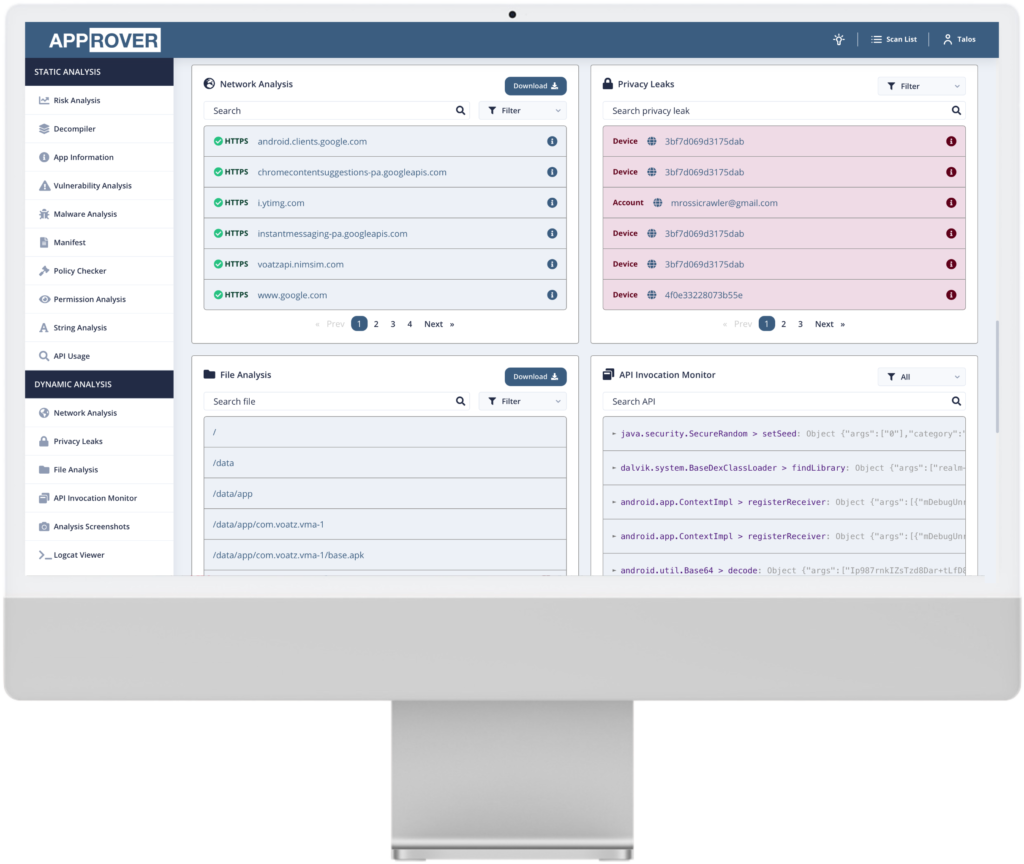

Analisi Dinamica AI & Security Testing

Scegli se eseguire le applicazioni in modalità totalmente automatica, oppure navigando manualmente l'app da remoto .

Approver si occuperà di tutto il resto, analizzando il traffico, la privacy, l'utilizzo dei file le chiamate API.

Automazione Avanzata ed Evoluta

Report Dettagliati con CVSS

Il report ti assicura la compliance rispetto ad OWASP e ti supporta nel raggiungere la conformità rispetto agli Standard ISO.

Effettuare un Vulnerability Assessment con Approver è Facile e Semplice

1- Carica la tua app

Carica con semplicità la tua app iOS o Android su Approver

2- Effettua l'analisi statica

Con un un singolo click inizia l'analisi statica della tua app.

3- Effettua l'analisi dinamica

Ottieni una visione reale di ciò che vedono gli hacker con la scansione DAST.

4 - Ottieni un report dettagliato

Identifica tutte le vulnerabilità e comprendi i passaggi successivi per correggerle con un rapporto di valutazione dettagliato

Risparmia Tempo e Denaro

Con Approver automatizzi i processi di monitoraggio ed analisi delle tue applicazioni risparmiando più di una settimana di lavoro per ogni analisi con conseguente diminuzione dei costi.

Verifica Regolare

Con Approver monitori con continuità le nuove versioni delle tue applicazioni.

Analisi delle Applicazioni

Approver in meno di un'ora effettua con un solo click gli assessment di sicurezza e del rischio delle tue app.

Mitigazione del Rischio

Alla fine di ogni analisi Approver fornisce un report con le evidenze dell'analisi e la compliance rispetto agli standard OWASP. Per ogni evidenza il report fornisce suggerimenti e contromisure da adottare.

Scopri come le capacità di Talos non si limitano alla valutazione delle vulnerabilità (VA)

Strumenti per Analisi di Sicurezza

Integra strumenti automatici per l'analisi di sicurezza direttamente all'interno della tua pipeline di sviluppo.

Revisione Sicura del Codice

Ottimizza la sicurezza del tuo codice con la nostra revisione sicura del codice. Proteggi il tuo software fin dalla fase di sviluppo.

Training di Sicurezza Informatica

Migliora le competenze in sicurezza informatica con i nostri corsi rivolti a tutto il personale della tua azienda.

Revisione Sicura del Codice

Ottimizza la sicurezza del tuo codice con la nostra revisione sicura del codice.

Training di Sicurezza Informatica

Migliora le competenze in sicurezza informatica con i nostri corsi rivolti a tutto il personale della tua azienda.

FAQs

Hai ulteriori domande? Contattaci

La scansione delle vulnerabilità è un processo che analizza le applicazioni con l’ausilio di strumenti di scansione automatizzati e competenze professionali per identificare e classificare le vulnerabilità e il rischio che comportano. Ecco perché una scansione delle vulnerabilità delle applicazioni è necessaria:

- Protezione avanzata: consente di individuare le vulnerabilità in anticipo per applicare le patch prima che gli hacker possano sfruttarle. Per evitare di diventare vittima di un attacco informatico, la scansione delle vulnerabilità individua le vulnerabilità informatiche prima che si verifichino problemi.

- Classificazione delle vulnerabilità in base alla gravità: sapere della presenza di una vulnerabilità non è sufficiente di per sé; è necessario un metodo sistematico per categorizzare tali vulnerabilità in base alla gravità. Le soluzioni per la gestione delle vulnerabilità, come Approver, classificano queste minacce in base al punteggio CVSS e forniscono note di rimedio su come risolverle.

- Prevenzione di violazioni dei dati e perdite di reputazione: le violazioni dei dati comportano una perdita finanziaria stimata di circa 4,35 milioni di euro. Il test delle vulnerabilità evidenzia e mitiga le possibili violazioni, salvando l’organizzazione dalle ripercussioni finanziarie e legali. Inoltre, se una violazione dei dati diventa di dominio pubblico, la tua reputazione stimata potrebbe subire notevoli danni, potenzialmente causando ai clienti attuali di cercare alternative e scoraggiare i potenziali clienti dall’avviare una partnership.

La differenza nello scopo tra Valutazione delle vulnerabilità e Penetration Testing: La valutazione delle vulnerabilità utilizza casi di test per identificare vulnerabilità comunemente note nel sistema. Il penetration testing dell’applicazione simula un attacco potenziale da parte di un aggressore per identificare difetti di sicurezza e punti deboli che possono essere sfruttati dall’attaccante nelle app mobili.

- Efficienza: Il VA automatico richiede solo pochi minuti o poche ore per completare i test. Inoltre, richiede significativamente meno tempo e denaro rispetto al penetration testing. Il PT è un processo elaborato e richiede fino ad un paio di settimane per essere completato. È una procedura relativamente più lunga e costosa.

- In termini di analisi del rischio: Un rapporto di valutazione delle vulnerabilità identifica le vulnerabilità e le priorizza in base alla gravità secondo i punteggi CVSS. Oltre a identificare le vulnerabilità e suggerire misure per correggerle, un rapporto di penetration testing indica il grado di accesso a un asset sensibile, una certa vulnerabilità compromette, l’estensione e il periodo di tempo in cui un hacker può aumentare i privilegi e esattamente quanti danni può causare un certo attacco.

- Profondità dell’analisi: Il VA esegue la scansione di diversi CVE elencati dalle comunità di sicurezza come OWASP, ma questa valutazione non può identificare altre minacce e vulnerabilità difficili da individuare e specifiche dell’ambiente. Il PT può scoprire vulnerabilità e lacune di sicurezza complesse nascoste nei sistemi di sicurezza più sicuri.